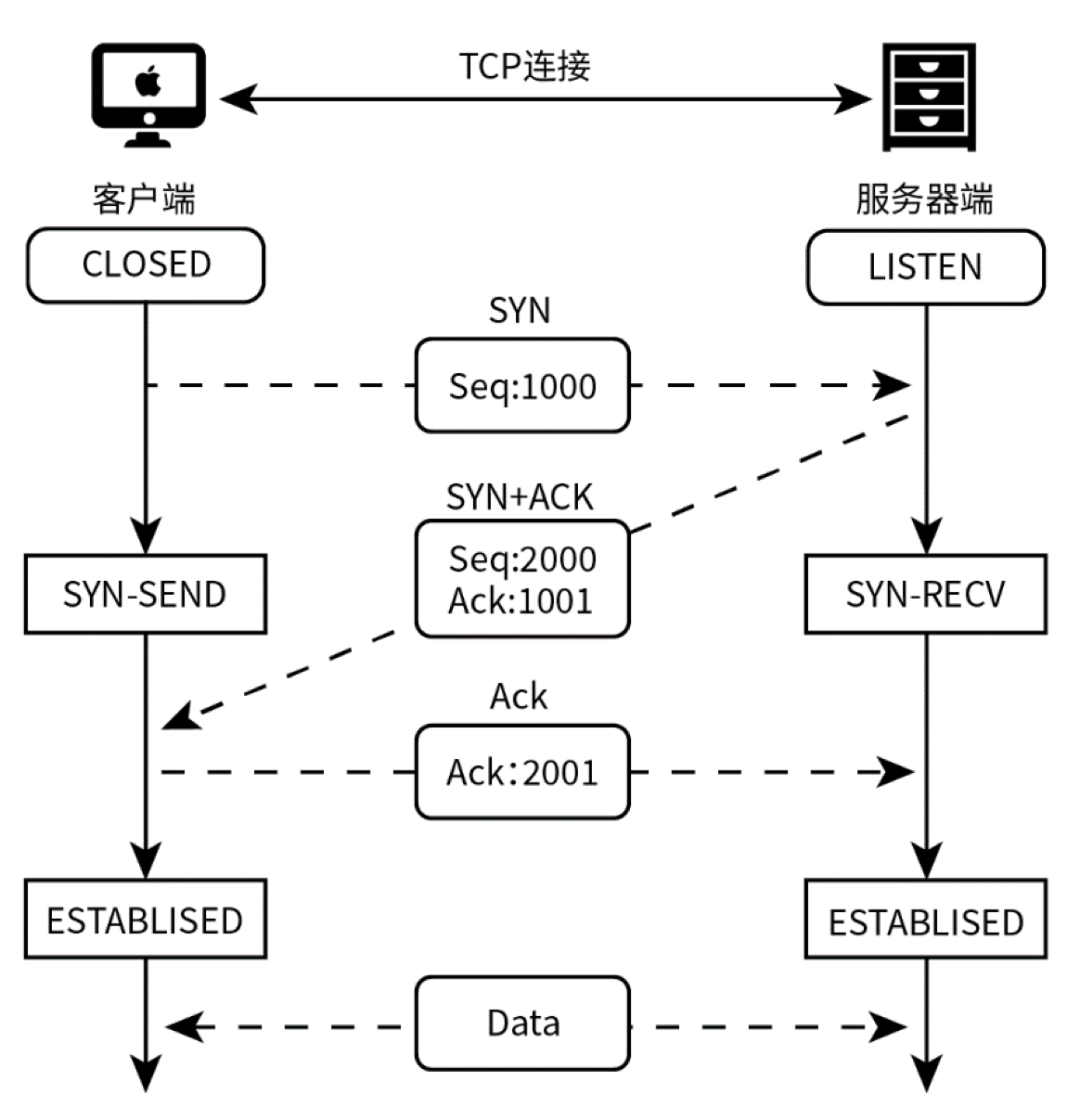

那个深夜的警报声至今还在我耳边回响。凌晨三点,手机突然震动,屏幕上跳动着红色的安全告警。一个看似普通的TCP连接请求,却让整个监控系统亮起了红灯。我揉着惺忪的睡眼点开详情,发现了一个异常的三次握手过程——SYN包源地址明显伪造,目标直指我们核心业务服务器。

那个改变我网络安全认知的深夜警报

记得当时我还在想,这可能只是个误报。但随后的日志分析让我倒吸一口冷气。攻击者利用TCP/IP协议的设计特性,持续发送大量伪造源IP的SYN包,导致服务器半开连接队列被占满。这就是典型的SYN Flood攻击,而我负责的系统正在遭受这样的冲击。

那一刻我突然意识到,教科书上那些枯燥的协议描述背后,隐藏着如此真实的安全威胁。TCP/IP协议就像城市的道路交通系统,设计时考虑的是畅通无阻,却没想到会有人故意制造交通堵塞。这个认知转变让我从此对网络协议产生了全新的敬畏。

从零开始:理解TCP/IP协议栈的基本架构

警报事件平息后,我做的第一件事就是重新翻开《TCP/IP详解》。这次不再是应付考试的死记硬背,而是带着实际问题去理解每个字段的意义。TCP头部那20个字节突然变得生动起来——序列号、确认号、窗口大小,每个字段都可能成为攻击的入口。

协议栈的分层架构确实精妙,但每层都有其脆弱性。物理层可能被窃听,网络层面临IP欺骗,传输层要应对各种洪水攻击。这种层层递进的安全隐患让我明白,保护网络就像守护一座城堡,不能只在最外层设防。

第一次亲手复现:IP欺骗攻击实验

在实验室里,我尝试复现经典的IP欺骗攻击。设置两台测试机器,用Scapy构造特定的IP包,修改源地址字段。当看到目标机器真的接受了这个伪造包时,那种震撼难以言表。协议信任了IP头部的源地址信息,而这个信任恰恰被利用了。

实验过程中有个细节让我印象深刻。当伪造的RST包成功中断TCP连接时,我意识到协议安全不仅关乎技术实现,更关乎设计哲学。TCP/IP诞生于一个彼此信任的学术环境,而今天的互联网早已不是当年的模样。

那个夜晚的警报成了我网络安全生涯的转折点。从被动响应到主动探究,从表面现象到底层原理,这段经历让我真正理解了“知其然更要知其所以然”的意义。

当我真正开始系统性地研究TCP/IP协议漏洞时,才发现这就像打开了一个潘多拉魔盒。那些看似稳定的网络连接背后,隐藏着太多不为人知的安全隐患。记得有次在客户现场做渗透测试,仅仅利用一个简单的TCP序列号预测漏洞,就成功获取了内部系统的访问权限。客户惊讶的表情至今历历在目,他们完全没想到基础协议层会存在这样的风险。

常见的TCP/IP协议栈安全漏洞剖析

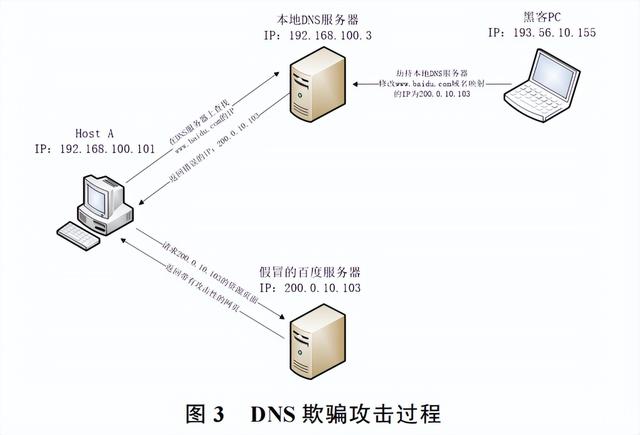

TCP/IP协议栈的漏洞往往源于其设计时的假设与现今网络环境的不匹配。IP分片攻击就是一个典型例子。攻击者故意构造异常的分片数据包,利用重组算法的缺陷消耗系统资源。我曾在测试环境中模拟这种攻击,目标服务器的内存使用率在几分钟内就飙升到90%以上。

路由协议的安全性也经常被忽视。BGP路由劫持、RIP欺骗这些攻击手法,本质上都是利用了路由协议缺乏强认证机制的弱点。去年某大型云服务商的大规模服务中断,事后分析就是源于BGP路由泄露。这类漏洞的影响范围往往超出单个网络,可能波及整个互联网的某个区域。

TCP协议本身的漏洞更值得关注。除了熟知的SYN Flood,还有TCP序列号预测、TCP会话劫持等高级攻击方式。这些漏洞之所以危险,是因为它们直接威胁到传输层的可靠性——这个本该最值得信赖的基础。

实战演练:漏洞检测工具的使用心得

工具的使用确实能极大提升漏洞发现的效率,但过度依赖工具也会让人失去对问题本质的理解。Nmap的TCP扫描功能非常强大,但我更习惯结合Wireshark实时分析数据包。有次在扫描某个金融系统时,标准工具没有报告异常,但手动分析TCP流时发现了异常的窗口大小通告——这后来被证实是一个定制化实现的漏洞。

我的经验是,工具应该作为辅助而非主导。像Nessus这样的漏洞扫描器能快速识别已知漏洞,但对于新型或定制化的协议实现,往往需要结合协议分析仪进行深度检测。记得在分析某个工控系统时,就是因为手动调整了Scapy的脚本参数,才发现了一个特殊的TCP状态维持机制漏洞。

从受害者到守护者:我的漏洞修复实践

修复漏洞的过程往往比发现漏洞更具挑战性。有次遇到一个棘手的TCP重传机制漏洞,标准的内核参数调整无法完全解决问题。最后我们不得不修改了系统的TCP实现,增加了对异常重传行为的检测逻辑。这个修复方案后来还被收录到了该操作系统的安全加固指南中。

在实践中我发现,很多漏洞的修复需要在安全性和性能之间找到平衡。比如完全禁用IP分片可以避免分片攻击,但会影响网络传输效率。我们最终采用的方案是基于流量特征的分片包过滤,既保证了安全又不影响正常业务。

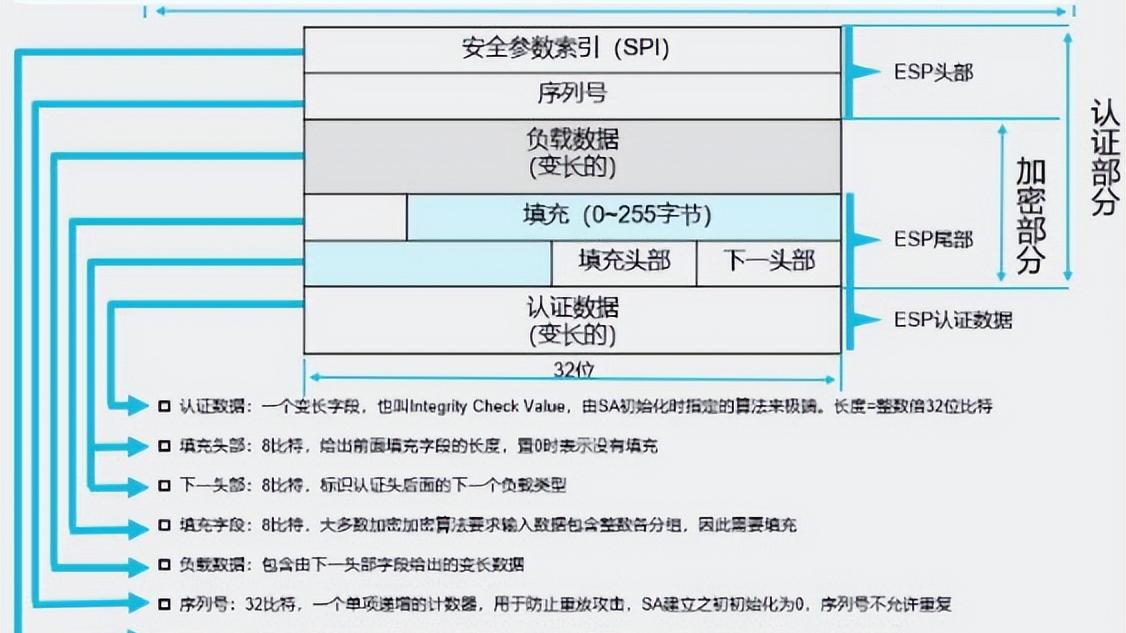

构建更安全的网络:防护措施与最佳实践分享

构建安全的网络环境需要从多个层面着手。在网络边界,部署带有状态检测的防火墙是基础。但更重要的是内部网络的分段和隔离,这能有效限制漏洞被利用后的影响范围。我们给某个电商平台设计的网络架构就采用了微隔离技术,即使某个区域被攻破,攻击者也很难横向移动。

协议层面的加固同样重要。启用TCP Cookie、调整SYN缓存大小、配置BGP安全扩展,这些措施能显著提升协议栈的抵抗力。我比较推荐采用纵深防御的策略,不依赖单一防护手段,而是在协议栈的各个层级都部署相应的安全机制。

安全从来不是一劳永逸的工作。定期进行协议漏洞扫描、持续监控异常流量、及时更新系统补丁,这些看似基础的工作往往最能体现一个组织的安全水位。毕竟,最危险的往往不是那些未知的高级威胁,而是那些已知却未被修复的漏洞。