1.1 边缘计算与通信加密的定义与重要性

想象一下,你家里的智能门铃需要把视频数据发送到云端处理。这个过程中,数据要经过多个网络节点。边缘计算就像是在你家门口安装了一个小型处理中心,让数据不必长途跋涉到遥远的云端。通信加密则是给这些数据穿上隐形衣,确保只有授权的人才能读懂内容。

边缘计算将计算能力下沉到网络边缘,靠近数据产生源头。通信加密使用数学算法把普通数据变成乱码,传输到目的地后再还原。这两者结合,就像给快递包裹加了密码锁——既快速送达,又防止被窥探。

我曾参与一个智慧工厂项目,他们最初把所有传感器数据都传到中央服务器。后来发现,传送过程中的数据泄露风险比存储时更高。采用边缘计算加密后,敏感数据在本地就完成了处理和加密,安全性提升了不止一个档次。

1.2 边缘计算环境下的通信安全挑战

边缘设备往往散布在各个角落,物理安全难以保障。一个安装在路边的智能摄像头,可能比数据中心里的服务器更容易被动手脚。资源限制也是个头疼的问题——那些小巧的边缘设备,计算能力和电量都有限,跑不起复杂的加密算法。

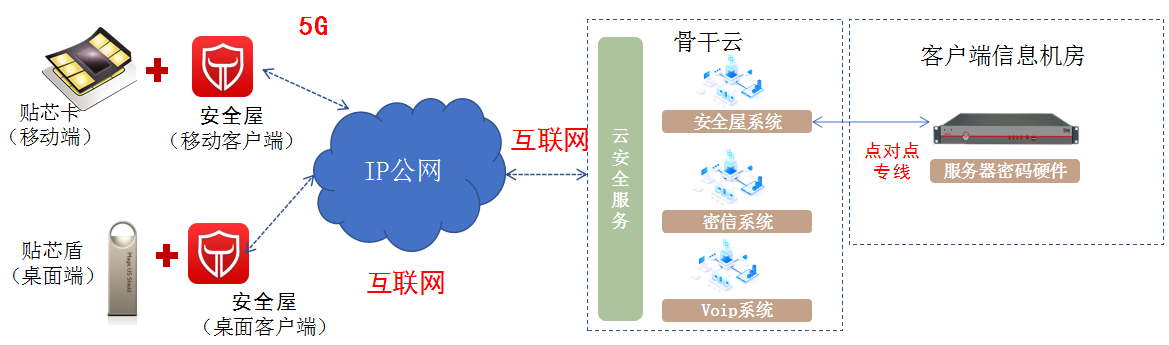

网络环境更是五花八门。有的设备用5G,有的连Wi-Fi,还有的通过蓝牙传输。这种异构网络让统一的安全防护变得困难。延迟要求还特别苛刻,自动驾驶车辆可等不起漫长的加密解密过程。

记得有家医院部署智能医疗设备时,发现老旧的监护仪根本无法支持现代加密标准。他们不得不在安全性和功能性之间做出取舍,这种困境在边缘计算中很常见。

1.3 加密技术在边缘计算中的应用场景

在智能交通系统里,路侧单元与车辆间的通信需要实时加密。车辆每秒都在交换位置、速度信息,这些数据既需要保护隐私,又要保证传输速度。使用适当的加密技术,能让这些关键数据既安全又及时。

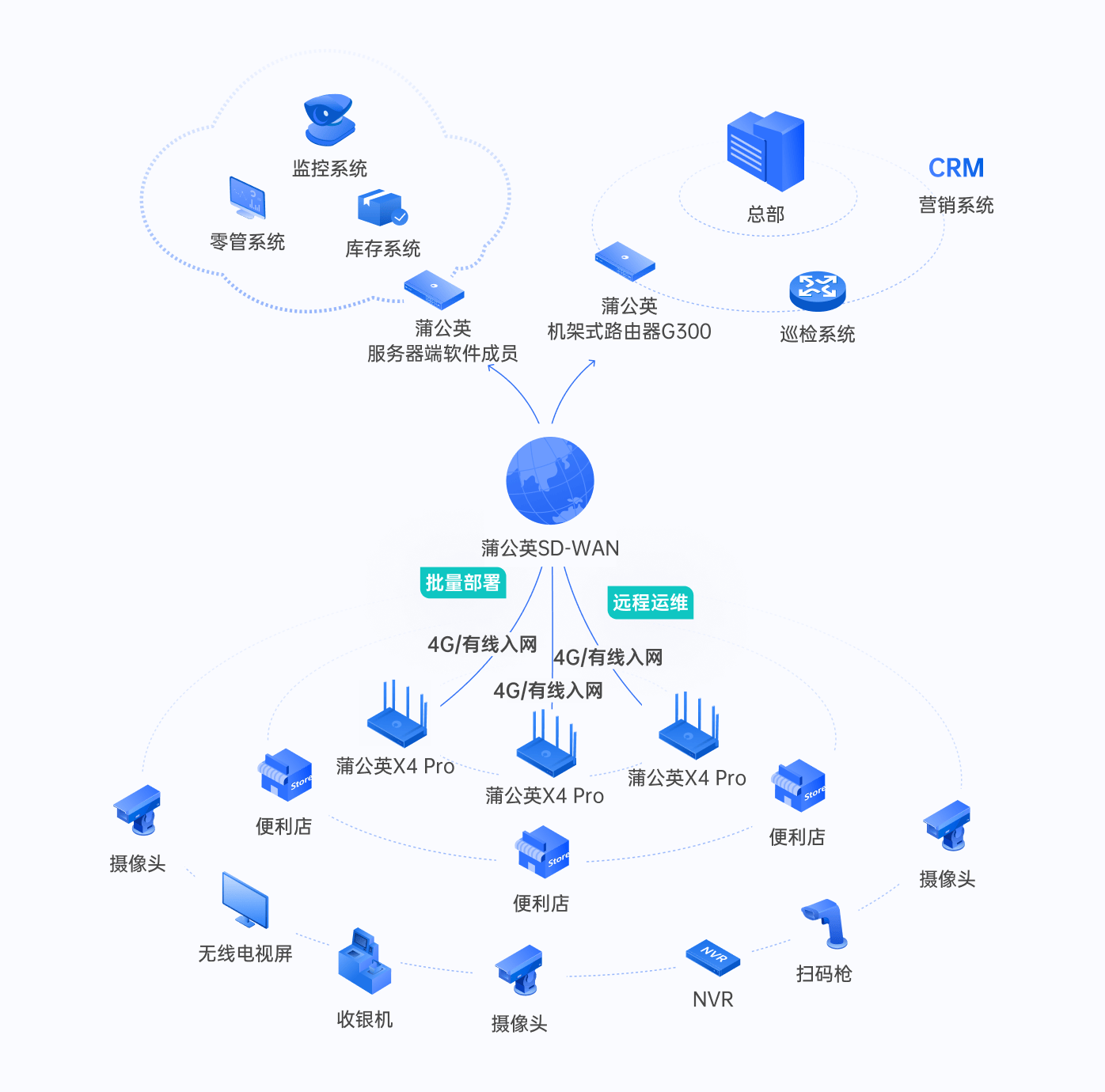

工业物联网场景下,生产线上的传感器持续发送操作数据。加密确保生产工艺不被竞争对手窃取,同时防止恶意指令注入。零售业的智能货架也在用边缘加密,保护顾客的购物行为数据,又不影响结账速度。

智慧城市中的安防摄像头是个典型例子。视频数据在边缘节点就先进行加密处理,只有检测到异常事件时,才把加密后的关键片段上传。这样既节省带宽,又保护了市民隐私。

边缘计算通信加密不是可选项,而是必需品。它让我们的智能设备在享受便捷的同时,守护着数据的安全底线。

2.1 主流加密协议在边缘环境中的适用性分析

TLS协议在传统网络中表现优异,但放到边缘场景就显露出局限性。它的握手过程需要多次往返通信,这对延迟敏感的应用来说可能难以接受。DTLS作为TLS的衍生版本,更适合处理数据包可能丢失的无线环境。

MQTT协议在物联网领域很受欢迎,其安全实现通常依赖TLS。但在资源受限的边缘设备上,完整的TLS握手可能消耗过多计算资源。有些厂商选择使用预共享密钥的简化方案,虽然安全性稍逊,但更适应边缘设备的实际情况。

CoAP协议专为受限设备设计,支持NoSec模式、预共享密钥和证书等多种安全模式。在智能家居场景中,我见过温度传感器使用CoAP的预共享密钥模式,既保证了基本安全,又不会过度消耗设备电量。

2.2 轻量级加密算法的选择与实现

AES算法仍然是边缘加密的首选,特别是AES-128在安全性和性能间取得了良好平衡。但对于极端资源受限的设备,可能需要考虑更轻量的选择。PRESENT和SPECK这类轻量级密码,专为嵌入式系统优化,占用资源更少。

实际部署时要考虑算法实现方式。软件实现的加密灵活性高,但可能消耗较多CPU资源。硬件加速的方案效率更高,但会增加成本和设计复杂度。有个智慧农业项目就遇到了这样的抉择,最终他们根据设备等级采用了不同的实现方案。

轻量级并不意味着安全性打折。合理配置的轻量级算法,配合适当的安全策略,完全能够满足大多数边缘应用的需求。关键在于找到安全强度与资源消耗的最佳平衡点。

2.3 密钥管理与身份认证机制

密钥管理是边缘安全中最容易被忽视的环节。传统的集中式密钥管理在分布式边缘环境中显得力不从心。基于身份的加密和属性基加密等新型方案,可能更适合边缘计算的分布式特性。

设备身份认证需要兼顾安全与便捷。数字证书提供了强安全性,但管理成本较高。预共享密钥更简单,但扩展性有限。我在一个车联网项目中看到他们采用分层认证机制,关键设备使用证书,普通传感器使用预共享密钥,这种混合方案很实用。

密钥更新策略同样重要。长期不更换密钥会增加风险,但频繁更新又会影响服务连续性。合理的做法是根据设备类型和数据敏感度制定差异化的更新策略。

2.4 安全标准与合规性要求

NIST发布的轻量级密码标准为行业提供了重要参考。这些标准不仅考虑算法安全性,还关注在资源受限环境下的实际表现。遵循这些标准能帮助开发者避开许多潜在陷阱。

不同行业还有各自的合规要求。医疗设备需要符合HIPAA,工业控制系统要满足IEC 62443。这些标准往往规定了具体的加密强度和密钥管理要求。

GDPR等数据保护法规对边缘计算同样适用。数据在边缘节点处理时,加密措施必须满足隐私保护要求。有个欧洲的智能城市项目就曾因为加密方案不符合GDPR而被迫重新设计。

安全标准不是束缚创新的枷锁,而是确保系统稳健运行的保障。理解并合理应用这些标准,能让边缘计算应用在安全轨道上稳步前行。

3.1 加密算法性能评估与选择策略

选择加密算法就像挑选合适的工具,不是最强大的就是最好的。在边缘环境中,我们需要在安全强度和性能开销之间找到那个微妙的平衡点。AES-128-GCM模式通常是个不错的选择,它提供认证加密功能,同时保持相对较低的计算开销。

性能评估不能只看理论指标。实际测试时,我会关注算法在目标硬件上的吞吐量、内存占用和能耗表现。有些算法在标准测试中表现优异,但到了具体的边缘设备上可能就大打折扣。记得测试过一个工业网关设备,原本计划使用的加密算法在实际运行中导致CPU使用率飙升,不得不重新选择更轻量的方案。

选择策略要考虑数据的生命周期。短暂的操作数据可能不需要太强的加密,而长期存储的关键数据则需要更高级别的保护。这种差异化的思路能有效优化整体性能。

3.2 硬件加速与专用芯片应用

当软件加密遇到性能瓶颈时,硬件加速往往能带来惊喜。现代的边缘设备越来越多地集成加密加速引擎,这些专用硬件能够大幅提升加密解密的速度,同时降低主处理器的负担。

专用加密芯片在需要高强度安全的应用中特别有用。它们不仅能提供更快的加密速度,还能更好地保护密钥安全。我参与过一个金融边缘计算项目,他们使用TPM芯片来保护交易数据,既保证了性能,又提升了安全等级。

不过硬件方案也需要权衡成本因素。不是所有边缘场景都需要专用的加密芯片。对于成本敏感的应用,选择带有基本加密加速功能的通用处理器可能是更明智的选择。

3.3 分布式加密与负载均衡技术

边缘计算的分布式特性正好为分布式加密提供了天然舞台。将加密任务分散到多个边缘节点上执行,可以有效避免单点性能瓶颈。这种思路特别适合那些需要处理大量并发连接的应用场景。

负载均衡技术在加密场景中的应用需要更多考量。不仅要平衡计算负载,还要确保会话的连续性和密钥的一致性。有个视频监控项目就采用了动态的加密负载分配,根据各节点的实时负载情况智能分配加密任务。

分布式不是万能药。引入分布式机制会增加系统复杂性,需要在性能和复杂度之间仔细权衡。有时候,简单的集中式加密可能比过度设计的分布式方案更实用。

3.4 实时性与可靠性平衡策略

实时性要求高的应用往往对加密延迟特别敏感。在这种情况下,可能需要在加密强度和延迟要求之间做出妥协。选择更快的加密模式,或者调整加密参数,都是常见的优化手段。

可靠性不仅指加密过程本身,还包括整个通信链路的稳定性。采用适当的容错机制,比如加密会话的快速恢复能力,能在不牺牲安全性的前提下提升用户体验。

平衡不是静态的。一个好的系统应该能够根据网络条件和业务需求动态调整加密策略。这种自适应能力让边缘应用既能保持安全,又能满足性能要求。

在实际部署中,我倾向于采用渐进式优化策略。先确保基本功能和安全,然后根据性能监控数据逐步调整优化。这种做法虽然保守,但能避免很多潜在的问题。