HTTPS 的定义与重要性

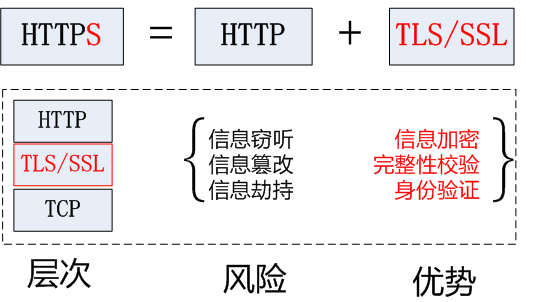

HTTPS 就像给网络通信穿上了防弹衣。它是在标准 HTTP 协议基础上加入 SSL/TLS 加密层的安全版本。当你在浏览器地址栏看到那个小锁图标,就意味着正在使用 HTTPS 连接。

这种加密保护实在太重要了。它确保了你和网站之间传输的数据不会被第三方窃取或篡改。想象一下,你在网上输入银行卡密码时,如果没有加密保护,这些敏感信息就像明信片一样在网络上裸奔。任何经过的网络节点都能轻易看到内容。

我记得几年前帮朋友设置网上银行时,特别检查了地址栏是否有 HTTPS 标识。这个简单的习惯动作,实际上是在确认通信是否受到加密保护。现在几乎所有正规网站都默认启用 HTTPS,这已经成为网络安全的基准要求。

HTTP 与 HTTPS 的核心区别

HTTP 和 HTTPS 虽然只差一个字母,安全级别却天差地别。最直观的区别是 URL 开头:HTTP 网站以 http:// 开头,而 HTTPS 网站则是 https://。

数据传输方式完全不同。HTTP 传输是明文的,就像用透明信封寄信,途中的任何人都能窥探内容。HTTPS 则像把信装进保险箱,只有持有正确密钥的收件人才能打开。

端口号也不一样。HTTP 默认使用 80 端口,HTTPS 使用 443 端口。这个技术细节对普通用户可能不太重要,但对网络管理员来说却是必须掌握的基础知识。

浏览器对两者的显示方式也差异明显。现代浏览器对非 HTTPS 网站会显示“不安全”警告,这种视觉提示正在改变用户的浏览习惯。

加密在网络通信中的必要性

网络本质上是个开放环境,数据包需要经过多个路由节点才能到达目的地。每个中转点都可能成为数据泄露的风险点。

加密解决了三个核心问题:保密性、完整性和身份验证。保密性确保只有授权方能够读取数据;完整性保证数据在传输过程中不被修改;身份验证确认通信对方的真实身份。

没有加密的网络就像没有门的房子。任何人都可以随意进出,查看甚至拿走里面的东西。特别是在公共 Wi-Fi 环境下,未加密的通信几乎等于向所有连接同一网络的人公开你的隐私。

我遇到过用户在使用公共网络时登录社交账户,结果账号被盗的案例。调查发现罪魁祸首就是未加密的 HTTP 连接。攻击者通过同一网络轻松截获了登录凭证。这种风险在加密连接下几乎不可能发生。

加密不再是可选功能,而是现代网络通信的基本要求。随着网络攻击手段的日益复杂,缺乏加密保护的网络通信就像在数字世界里裸奔,随时可能遭遇隐私泄露和数据被盗的风险。

SSL/TLS 协议工作机制

SSL/TLS 协议就像网络世界的安全握手仪式。当你访问 HTTPS 网站时,浏览器和服务器之间会进行一系列精心设计的“对话”,最终建立起加密连接。

这个过程从 Client Hello 开始。浏览器向服务器发送支持的加密套件列表和随机数,就像客人先自我介绍并展示自己的语言能力。服务器回应 Server Hello,选择双方都支持的加密方式,同时发送自己的数字证书和另一个随机数。

接着进入密钥交换阶段。浏览器验证服务器证书后,使用证书中的公钥加密一个预备主密钥发送给服务器。只有持有对应私钥的服务器才能解密这个信息。双方利用两个随机数和预备主密钥生成相同的会话密钥。

最后切换至加密通信。握手完成后的所有数据传输都使用对称加密,既保证安全又维持了传输效率。整个握手过程通常在几百毫秒内完成,用户几乎感知不到这个安全屏障的建立。

我曾观察过一家电商网站的 TLS 握手过程。通过开发者工具能看到详细的时间线和每个步骤的状态。有趣的是,优化握手时间直接影响了页面加载速度,这让我意识到安全与性能需要精细平衡。

非对称加密与对称加密的协同工作

HTTPS 巧妙结合了两种加密方式的优势。非对称加密用于初始握手,对称加密负责后续数据传输,这种分工就像用特制保险箱传递普通保险箱的钥匙。

非对称加密使用公钥和私钥配对。公钥可以公开分发,用于加密数据;私钥严格保密,用于解密。这种机制解决了密钥分发难题,但计算开销较大,不适合持续的大数据量加密。

对称加密使用同一个密钥进行加密和解密。它的加解密速度快,适合保护实际传输的数据内容。问题在于如何安全地将密钥传递给对方。

HTTPS 的智慧在于各取所长。握手阶段用非对称加密安全传递对称密钥,正式通信时切换到对称加密保证传输效率。这种设计既解决了密钥交换的安全问题,又避免了非对称加密的性能瓶颈。

实际部署中,密钥长度选择很重要。过短的密钥安全性不足,过长的密钥又会影响性能。一般推荐 RSA 2048 位或 ECC 256 位作为非对称加密基础,AES 128 或 256 位用于对称加密。

数字证书与身份验证过程

数字证书相当于网站的“数字身份证”。它由受信任的证书颁发机构签发,包含网站域名、所有者信息和公钥等重要数据。

证书验证是个严谨的过程。浏览器收到证书后,会检查签发机构是否在信任列表中,证书是否在有效期内,域名是否匹配。还会通过证书撤销列表或在线证书状态协议确认证书未被吊销。

证书链验证确保信任传递。终端实体证书由中间 CA 签发,中间 CA 证书由根 CA 签发。浏览器需要逐级验证直到找到信任的根证书,这个链条不能有任何断裂。

证书透明度日志提供了额外保障。主要 CA 必须将签发的证书记录在公开日志中,任何人都可以查询特定域名是否有未经授权的证书签发。这个机制能有效发现恶意 CA 或证书误签发情况。

我帮客户排查过一个证书错误案例。网站部署了有效证书,但中间证书没有正确安装。导致部分用户访问时出现安全警告。这种细节问题经常被忽略,却直接影响用户体验和网站可信度。

证书不仅证明身份,还影响用户信任。浏览器对有效证书显示绿色锁标,对问题证书显示明显警告。这种视觉反馈已经成为用户判断网站安全性的重要依据。

网站部署 HTTPS 的步骤

部署 HTTPS 就像给网站安装防盗门,需要选择适合的锁具并正确安装。整个过程从证书选择开始,到配置优化结束。

证书选择要考虑网站规模和需求。单域名证书适合简单网站,通配符证书可以保护主域名和所有子域名,多域名证书则能覆盖多个不同域名。DV 证书验证域名所有权,OV 证书增加组织验证,EV 证书提供最严格的身份验证。

证书申请需要生成密钥对和证书签名请求。使用 OpenSSL 等工具生成私钥,确保密钥文件安全存储。然后创建包含域名和组织信息的 CSR 文件,提交给证书颁发机构审核。

服务器配置是关键环节。在 Nginx 中需要指定证书和私钥文件路径,配置加密套件偏好,设置 HTTP 严格传输安全头。Apache 的配置类似,通过虚拟主机文件启用 SSL 引擎并指定证书位置。

我记得帮一个博客站点迁移到 HTTPS 的经历。最大的挑战不是技术配置,而是处理混合内容问题。页面虽然通过 HTTPS 加载,但引用的图片和脚本仍使用 HTTP,导致浏览器显示不安全警告。

常见 HTTPS 安全问题与解决方案

证书管理中的问题经常被低估。证书过期是最常见的故障原因,设置自动续期提醒很重要。私钥泄露风险可以通过定期轮换密钥来降低,就像定期更换门锁密码。

混合内容威胁网站安全性。当 HTTPS 页面加载 HTTP 资源时,加密保护出现缺口。解决方案包括使用协议相对 URL 或强制所有资源通过 HTTPS 加载。内容安全策略头能帮助检测和阻止混合内容。

协议和加密套件配置影响安全强度。应该禁用 SSL 2.0、SSL 3.0 等老旧协议,优先使用 TLS 1.2 或更高版本。弱加密套件如 RC4 和 3DES 也需要从配置中移除。

HSTS 预加载列表能防止降级攻击。网站加入这个列表后,浏览器会强制使用 HTTPS 连接,即使用户输入 HTTP 网址或点击不安全的链接。这种保护机制特别适合金融和电商类网站。

配置错误可能带来意外漏洞。有一次检查客户网站时发现,虽然配置了 HTTPS,但 HTTP 版本仍然可访问。这导致用户可能通过未加密渠道提交敏感信息。正确的做法是设置 301 重定向,将所有 HTTP 请求转向 HTTPS。

HTTPS 对网站性能和 SEO 的影响

TLS 握手确实增加了延迟,但影响可以最小化。通过会话恢复机制,复访用户能跳过完整的握手过程。TLS 1.3 进一步优化了握手流程,将往返次数从两次减少到一次。

加密解密消耗计算资源,但这种开销在现代硬件上已经不明显。研究表明,经过优化的 HTTPS 网站性能损失通常控制在 2% 以内。对于大多数网站,安全性带来的好处远超过微小的性能代价。

搜索引擎明确偏爱 HTTPS 网站。Google 将 HTTPS 作为排名信号,给予安全站点轻微的搜索优势。这种优势虽然不大,但在竞争激烈的搜索结果中可能成为决定性因素。

用户体验层面,HTTPS 提供了视觉信任指标。浏览器地址栏的锁形图标向用户传递安全信号,缺乏这个标志的网站可能面临更高的跳出率。特别是涉及支付的场景,用户对安全标识非常敏感。

移动端 HTTPS 性能表现值得关注。移动网络延迟更高,但 TLS 1.3 的优化对移动设备特别有益。同时,AMP 等移动优化技术也要求使用 HTTPS,这进一步推动了安全协议的普及。

从长期趋势看,HTTPS 正在成为网络标准。主流浏览器逐渐标记所有 HTTP 站点为不安全,这种变化直接影响用户信任和转化率。现在部署 HTTPS 不仅是安全选择,更是业务必需。